Mi stanno attaccando! Niente panico. Prendi un caffè e rilassati.

Nel mio ultimo post ho configurato il server OpenVPN su un firewall Allied Telesis AR2050V.

Abilitare OpenVPN significa avere anche una regola del firewall per consentire il traffico OpenVPN attraverso il firewall. Ho controllato i dati analitici del mio firewall e, guarda un po', ho trovato segnalazioni di violazione della regola del firewall OpenVPN. Non una sola segnalazione, ma migliaia. Ogni segnalazione rappresenta un tentativo di aprire una connessione VPN al mio server.

Wow! Il log del mio firewall indicava che venivo attaccato da tutto il mondo, in parte da persone ma soprattutto da bot che cercavano di accedere al mio server OpenVPN. Personalmente, non ero molto preoccupato per l'ingresso di persone non autorizzate, ma ero confuso e anche un po' interessato a capire perché così tanti bot continuassero a tentare di entrare nel mio firewall.

Quindi il mio primo passo è stato quello di prendere un elenco di aggressori e creare una regola del firewall separata che monitorasse solo questi tentativi fastidiosi. Li ho chiamati "fastidiosi" perché non entravano nella mia rete privata, ma si limitavano a tentare di bucare le difese del firewall.

Un firewall professionale ti permette di scavare più a fondo e di monitorare le analisi integrate per scoprire cosa sta attaccando la tua interfaccia WAN. In questo modo è stato facile raccogliere gli indirizzi IP di origine dei tentativi di accesso. Dai dati del firewall raccolti in un periodo di quattro giorni, ho osservato 324.175 tentativi di accesso alla mia rete!

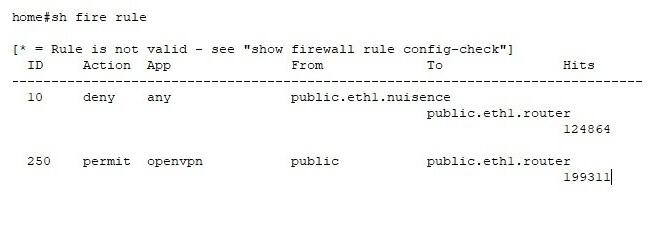

Di seguito è riportata un'immagine parziale dell'output di show firewall rule. Ho incluso solo i contatori degli accessi OpenVPN negati e consentiti. Ogni segnalazione corrisponde a un tentativo di accesso al mio server OpenVPN.

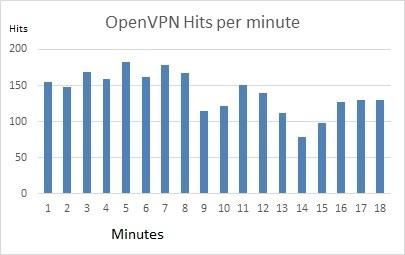

In un periodo di 18 minuti ho riscontrato un picco di circa 180 tentativi al minuto di forzare una sessione di tunnel OpenVPN.

I bot che stanno cercando di violare la mia rete sembrano lavorare sulla forza bruta e sui tentativi ad alta frequenza contro la porta 1194 (la porta spesso utilizzata da OpenVPN). I bot utilizzano principalmente un semplice ID utente predefinito di Linux o nessun ID utente.

Se mi affidassi a un semplice ID utente e a una password per la protezione, mi preoccuperei subito. Ma il mio firewall AR2050V utilizza un certificato x509 con una crittografia a più di 1024 bit, quindi le possibilità di entrare sono più basse di quelle di vincere la lotteria.

Finché qualcuno non riuscirà a entrare, mi godrò la tranquillità che mi dà il mio firewall AR2050V e i sonni tranquilli che faccio ogni notte!