Je suis attaqué ! Ne paniquez pas. Prenez un café et détendez-vous.

Dans la dernière publication, j'ai configuré le serveur OpenVPN sur un pare-feu Allied Telesis AR2050V.

Activer OpenVPN signifie que je dois également avoir une règle de pare-feu pour autoriser le trafic OpenVPN à travers ce pare-feu. J'ai vérifié les analyses sur mon pare-feu et voici les attaques qui ont été trouvées contre ma règle de pare-feu OpenVPN. Pas juste une attaque, mais des milliers. Chaque attaque représente une tentative d'ouvrir une connexion VPN à mon serveur.

Waow! Mon journal de pare-feu indiquait que j'étais attaqué de partout dans le monde - certaines fois par des personnes mais la plupart du temps par des bots essayant d'accéder à mon serveur OpenVPN. Personnellement, je n'étais pas trop inquiet des tentatives d'intrusion de personnes non autorisées, mais j'étais étonné et un intrigué à comprendre pourquoi tant de robots persistaient dans leurs tentatives pour pénétrer dans mon pare-feu.

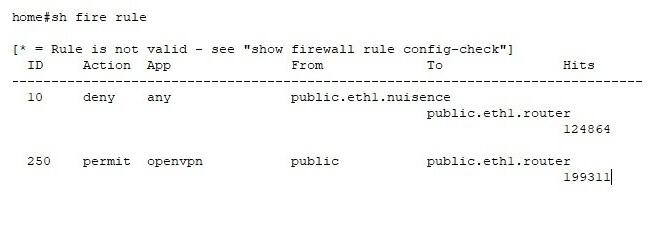

Donc, j'ai commencé par récupérer une liste d’attaquants et créer une règle de pare-feu distincte ne surveillant que ces tentatives de nuisance. Je les ai qualifiées de nuisances, car elles ne sont pas entrées dans mon réseau privé, mais ont juste piqué les défenses du pare-feu.

Avoir un pare-feu professionnel vous permet d’approfondir et de surveiller en utilisant les outils d’analyse intégrés pour savoir ce qui attaque votre interface WAN. Cela facilite la collecte des adresses IP source indiquant l'origine de ces tentatives d'accès. À partir des données de pare-feu collectées sur une période de quatre jours, j’ai observé 324 175 tentatives d’accès à mon réseau!

Voici ci-dessous une capture partielle de la visualisation de la sortie de la règle du pare-feu. Je n'ai inclus que les compteurs des frappes OpenVPN refusés et autorisés. Chaque frappe correspond à une tentative d'accéder à mon serveur OpenVPN.

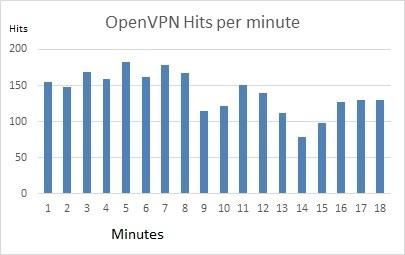

Sur une période de 18 minutes, j'ai constaté que ces frappes atteignaient 180 tentatives par minute pour forcer brutalement une session tunnel OpenVPN réussie.

Les robots qui essaient de pirater mon réseau semblent travailler sur une force brute et des tentatives à haute fréquence contre le port 1194 (le port souvent utilisé par OpenVPN). Les robots utilisent principalement le simple ID utilisateur par défaut de Linux ou aucun ID utilisateur du tout.

Si je ne comptais que sur un simple identifiant utilisateur et un mot de passe pour me protéger, je me ferais un peu de souci maintenant. Mais mon pare-feu AR2050V utilise un certificat x509 avec un cryptage supérieur à 1024 bits. Donc, les chances d’intrusion sont plus faibles que celles de gagner au loto!

D'ici à ce que quelqu'un réussisse à s'introduire, je bénéficie de la tranquillité d'esprit que me procure le pare-feu AR2050V, ainsi que du sommeil apaisé que j'ai toutes les nuits!