Protección del bucle de red

Los loops pueden conducir a redes lentas y sin respuesta. Pero es fácil proteger sus loops, utilizando una gama de características en los switches Allied Telesis.

¿Que es un Loop?

Los loops también se conocen como loops de switching de capa 2 o loops de puente, porque se producen en la capa 2. En pocas palabras, un loop se produce cuando una red está cableada de una manera que permite que el tráfico llegue a un destino por múltiples rutas. He aquí un ejemplo:

¿Por qué los loops son un problema?

Por definición, el tráfico de difusión se inunda en cada puerto en un switch dentro de un dominio de capa 2, excepto en el puerto recibido. Con un loop de switching, el tráfico de difusión se transmite alrededor del loop indefinidamente, y cada paquete en loop se envía de vuelta a cualquier otro puerto del dominio. Esto conduce a una gran cantidad de tráfico de difusión innecesario en la red, que puede afectar a otro tráfico de red.

Broadcast Storms

Si se deja sin marcar, puede terminar con una tormenta de transmisión, donde el número de fotogramas eventualmente puede reducir su red. Una tormenta de transmisión ocurre más comúnmente debido a un 'loop" de conmutación, ya sea debido a un error de cableado o al fracaso de un protocolo que protege un loop físico deliberado.

Dirección MAC Thrashing

Los loops también pueden confundir la base de datos de entradas de direcciones MAC del conmutador. Si un loop significa que puede llegar a un destino fuera de (por ejemplo, el puerto 1 o el puerto 6), la tabla de direcciones MAC se agitará, intercambiará constantemente entre los dos.

¿Cómo se forman los loops de red?

Las redes modernas son a menudo complejas y distribuidas, por lo que puede ser difícil saber cómo se conectan los dispositivos. Esto puede llevar a loops de errores humanos en el cableado. Pero los loops físicos se agregan más a menudo deliberadamente porque son en realidad una buena cosa, para la redundancia. Los loops físicos hacen que su red sea resistente al cambio o al fallo del puerto, al proporcionar rutas alternativas. El truco es proteger la red de las consecuencias negativas de los loops.

¿Cómo proteger la red de los loops?

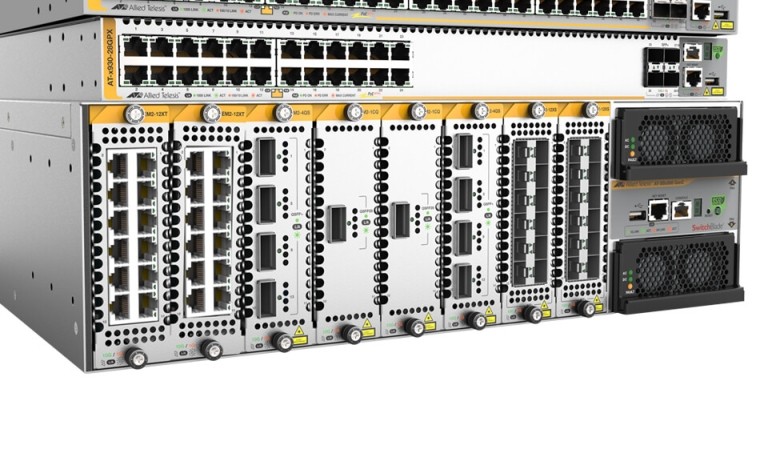

Los switches Allied Telesis AlliedWare Plus tienen tres mecanismos diferentes para evitar los problemas asociados con los loops:

- Protección de loop(dirección MAC thrash límite y LDF)

- Control de tormentas

- Protocolos de gestión de topologías (STP, EPSR y G.8032)

Protección de loop (limitación de dirección MAC thrash y LDF)

La limitación de Thrash, también conocida como movimiento MAC rápido, detecta los cambios rápidos en las entradas de la tabla de direcciones MAC que causa un loop, y toma medidas para lidiar con el loop. Es altamente configurable por el usuario, desde la velocidad que indica un loop hasta la acción que debe tomar el switch.

Con el límite de thrash, el switch solo detecta un loop cuando se ha producido una tormenta, lo que puede causar interrupciones en la red. Para evitar esto, AlliedWare Plus utiliza la detección del loop junto con el límite de thrash. La detección de loops envía paquetes especiales de marco de detección de loops (LDF) a cada puerto y escucha para ver si ese puerto recibe nuevamente sus paquetes LDF. Si un puerto recibe sus paquetes LDF de nuevo, eso significa que hay un bucle. Puede optar por que AlliedWare Plus desactive el puerto, desactive el enlace o le notifique enviando una trampa SNMP.

La detección de loops puede detectarlos antes de que ocurra una tormenta de red, evitando el riesgo y el inconveniente de la interrupción del tráfico.

Control de tormentas

Hay dos opciones para el control de tormentas en los switches AlliedWare Plus. Una opción le permite limitar la cantidad de tráfico de transmisión, multidifusión y búsqueda de destino que recibe cada puerto. El puerto simplemente deja caer paquetes sobre el límite, evitando que una tormenta sobrecargue el puerto.

La otra opción es QoS Storm Protection, que también establece un límite en la tasa de tráfico recibido en cada puerto. Utiliza la potente suite de calidad de servicio (QoS) de los switches, lo que permite un mayor control. Desactivará automáticamente el puerto afectado o VLAN, y producirá entradas de registro y trampas SNMP, para que pueda identificar rápidamente el puerto afectado.

Protocolos para gestionar las topologías

Los loops físicos son útiles en las redes, ya que proporcionan copia de seguridad, lo que hace que una red sea resistente si un dispositivo o enlace falla. Si hay múltiples rutas posibles a cada destino, si un enlace falla, el tráfico simplemente puede cambiar a otra ruta.

Para aprovechar esto, debe usar un protocolo de capa 2 que administre las rutas, bloquee y desbloquee los puertos según sea necesario para crear una sola ruta lógica en cualquier momento. AlliedWare Plus soporta varios de estos protocolos, para anillo y otras topologías.

Las topologías de anillo son populares en redes que necesitan un alto nivel de resiliencia. AlliedWare Plus ofrece dos protocolos para proteger su anillo de bucles: la protección de anillo Ethernet G.8032 basada en estándares y nuestro propio anillo de conmutación de protección Ethernet (EPSR). Ambos pueden reaccionar a los cambios en la topología tan rápido como 50 ms, por lo que los usuarios finales ni siquiera notan un fallo de enlace.

Otras topologías se pueden proteger con el popular protocolo de árbol de expansión (STP). AlliedWare Plus admite el protocolo STP original, el RSTP (Rapid STP) más rápido y el MSTP (Multiple STP) para redes grandes. Estos protocolos usan marcos especiales, llamados BPDUs, para verificar constantemente el estado del enlace y encontrar las mejores rutas disponibles. Puede agregar BPDU Guard para proporcionar protección adicional para los puertos de borde. RSTP está habilitado de forma predeterminada en todos los puertos de conmutador.

A través de todos estos mecanismos, los switches Allied Telesis mantienen su red de forma segura sin bucles ni tormentas, sin comprometer el servicio ni la fiabilidad.

Relacionado