¡Me atacan! Que no cunda el pánico. Tómate un café y relájate.

En mi último post configuré el servidor OpenVPN en un firewall Allied Telesis AR2050V.

Activar OpenVPN significa que también debo tener una regla de Firewall para permitir el tráfico OpenVPN a través del Firewall. Comprobé las analíticas de mi Firewall y he aquí que encontré coincidencias con mi regla de Firewall de OpenVPN. No sólo una, sino miles. Cada impacto representa un intento de abrir una conexión VPN a mi servidor.

Vaya. El registro de mi Firewall indicaba que estaba recibiendo ataques de todo el mundo, algunos de personas, pero la mayoría de bots que intentaban acceder a mi servidor OpenVPN. Personalmente, no me preocupaba demasiado que entraran personas no autorizadas, pero estaba confuso y también un poco interesado en entender por qué tantos bots persistían en sus intentos de entrar en mi Firewall.

Así que mi primer paso fue obtener una lista de atacantes y crear una regla de Firewall separada que sólo supervisara estos intentos molestos. Los llamé molestos porque no entraban en mi red privada, sino que se limitaban a picotear las defensas del Firewall.

Contar con un firewall profesional te permite profundizar y supervisar utilizando los análisis integrados para averiguar qué está afectando a tu interfaz WAN. Esto facilitó la recopilación de las direcciones IP de origen de donde procedían estos intentos de acceso. A partir de los datos del Firewall recopilados durante un periodo de cuatro días, observé 324.175 intentos de acceso a mi red.

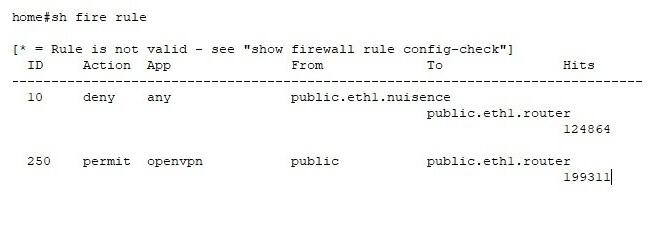

Abajo hay una captura parcial de la salida de show firewall rule. Sólo he incluido los contadores para los accesos OpenVPN denegados y permitidos. Cada hit es un intento de acceder a mi servidor OpenVPN.

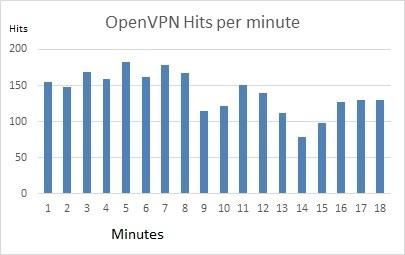

Durante un periodo de 18 minutos, descubrí que estos accesos alcanzaban un máximo de 180 intentos por minuto para forzar una sesión de túnel OpenVPN con éxito.

Los bots que intentan hackear mi red parecen trabajar con fuerza bruta e intentos de alta frecuencia contra el puerto 1194 (el puerto utilizado a menudo por OpenVPN). Los bots utilizan principalmente identificadores de usuario predeterminados de Linux o no utilizan ningún identificador de usuario.

Si me basara en un simple identificador de usuario y contraseña para la protección, entonces estaría preocupado ahora mismo. Pero mi Firewall AR2050V utiliza un certificado x509 con un cifrado de más de 1024 bits, así que las posibilidades de entrar son peores que ganar la lotería Powerball de Estados Unidos.

Hasta que alguien consiga entrar, disfrutaré de la tranquilidad que me proporciona mi firewall AR2050v ¡y del sueño reparador que tengo cada noche!